Networks and social Networks

Autor: Enrique Gustavo Amestoy Bassi (Miembro del Comité Asesor Honorario de Seguridad Informática Agencia de Gobierno Electrónico (AGESIC). Administrador de Sistemas – Universidad de la República (UdelaR). Socio Fundador de LibreCoop (Primer cooperativa en Uruguay que basa su modelo de negocios en tecnologías abiertas de forma exclusiva.)

Nota del Colectivo editorial: Transcripción de la conferencia magistral impartida por el autor en el Evento Internacional Informática 2018 en La Habana.

¿Usuarios o Usados? ¿Más conectados o más controlados?

Muchas veces escuchamos hablar de “redes” pero en realidad se refieren a las redes sociales. Entiendo que ya hace mucho tiempo que no nos las cuestionamos, analizamos ni ponemos en el foco del debate. Me animaría a decir que para la mayoría de los usuarios ya son consideradas axiomas y por ende son muy pocos quienes se dedican a problematizar su existencia, su funcionamiento, el control del acceso a internet, el acceso a Internet como un derecho humano (DDHH) universal. Somos usuarios pasivos, consumidores de productos que se desarrollan para controlarnos, vendernos y manipularnos.

Hablamos de redes y me detengo un instante para aclarar algo que sin dudas es obvio para la mayoría de quienes leen esta nota: las redes y las redes sociales (popularmente llamadas «redes») son cosas distintas. Como red o redes entendemos toda la infraestructura física, cables de fibra submarinos, fibra óptica, cables de cobre, emisiones de radio como pueden ser el GSM, el 3G, 4G (LTE) o el 5G. Es decir: la infraestructura física que hace posible el funcionamiento de las redes de área local (LAN) o redes empresariales y la red de redes, la Internet.

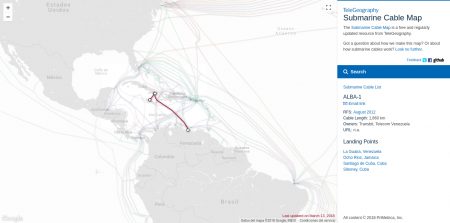

En materia de infraestructura de red podemos ejemplificar con la fibra subacuática[i], que además nos muestra claramente el bloqueo tecnológico que pesa hoy día sobre Cuba. Decenas de cables que llegan al NAP (Network Access Point o Punto de Acceso a la Red) de las América [ii] casi tocando las costas cubanas. Sin embargo la mayor de las Antillas se conecta solo a uno de estos cables: al “Alba 1”[iii], Operativo desde 2012 y fruto de la solidaridad del Comandante Hugo Chávez con Cuba. Acción realizada para mitigar el bloqueo tecnológico a la isla, que se vive hasta el día de hoy, pese a las “maravillosas propuestas” que en su momento realizara el ex Premio Nobel de la Paz y ex presidente norteamericano Barack Hussein Obama II[iv] en el documento del Departamento del Tesoro del 17 de diciembre de 2014 con propuestas de flexibilización para Cuba[v] y donde el único punto en el cual las empresas norteamericanas tenían vía libre era – justamente – las inversiones en la isla en materia de tecnología, en particular en Tecnologías de la Información y el Conocimiento (TIC’s).

Cabe señalar que hasta las costas de Cuba llega otro cable de fibra, de algo más de 1500kmts, propiedad del gobierno norteamericano: tiene base en ese trozo de territorio cubano que aún pertenece a los norteamericanos y que se empeñan en no devolver, cual trofeo de guerra: Guantánamo. Desde allí hay un salto con otra fibra subacuática hasta Haití, también propiedad del gobierno norteamericano.

Dueños de la Red

¿Quiénes son los dueños de la infraestructura que permite el uso de la Internet en el mundo entero? ¿Y los servicios que sobre ella se brindan? Si hacemos una pequeña búsqueda en la propia Internet sobre la propiedad de los cables de fibra subacuáticos, las empresas que se alojan y controlan el NAP de las Américas, los grandes centros de datos como Google, Facebook, Amazon o los llamados “servicios en la nube” como Google Drive, Amazone Apple Store, OneDrive, etc. veremos que son todas corporaciones trasnacionales, en su mayoría con capitales norteamericanos.

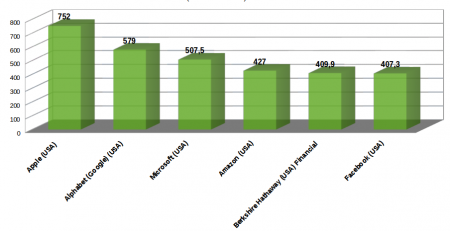

Según FORBES [vi] (los datos del gráfico están expresados en miles de millones de u$s) en el año 2017, de las seis principales firmas que cotizan en bolsa, cinco de ella son del rubro de las TIC: Apple, Google, Microsoft, Amazon y Facebook.

“Casualmente” la mayoría de estas empresas están en la lista de las denunciadas por Edward Snowden [vii] como participantes del programa PRISM [viii](programa clandestino de espionaje operado por la Agencia de Seguridad Nacional, NSA por sus siglas en inglés, para la colecta masiva y almacenamiento de información que se trafica por la Internet).

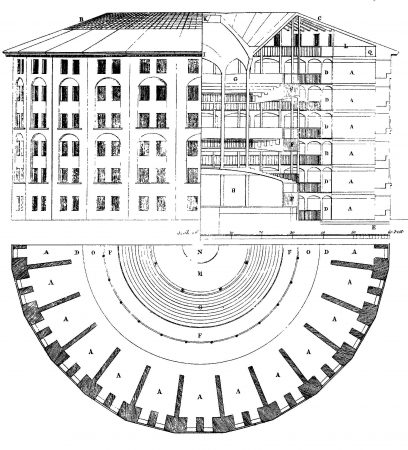

Panóptico de Bentham

El panóptico [ix] era un tipo de arquitectura carcelaria ideada por el filósofo utilitarista Jeremy Bentham hacia fines del siglo XVIII. El objetivo de la estructura panóptica era permitir a su guardián, guarnecido en una torre central, observar a todos los prisioneros, recluidos en celdas individuales alrededor de la torre, sin que estos puedan saber si son observados. Existe un increíble paralelismo entre el panóptico y el control al que somos sometidos a diario bajo la ilusión de seguridad, mayor conexión y comunicación más la ilusión de mayores libertades.

De todo esto ya nos han hablado Manning [x], primer acusada en los EUA de filtrar información clasificada a Wikileaks, Edward Snowden o Julian Assange [xi] fundador de https://wikileaks.org/

Toda la información colectada tiene en principio dos finalidades: a través del análisis de lo que conocemos como BIG DATA [xii] se pueden crear trazas de usos, gustos y costumbres de usuarios. Luego las distintas empresas venden esa información a empresas que «mágicamente» llegan a nosotros con un correo electrónico, una publicidad en Facebook o mostrando en primer lugar en el TimeLine de Twitter, temas sobre los que queremos leer, saber, nos gustan o somos potenciales compradores.

A nivel político se le puede dar múltiples usos, están todas las condiciones para poder determinar quién tiene potencial para llegar a ser presidente para luego, con la colecta de datos que han hecho desde que fuera niño (sin que él o ella lo supiese) poder hacer trabajos de inteligencia tendientes a potenciarlo o hacer que no pueda tener chances de ganar. Planificar ataques a través de redes sociales y medios masivos de comunicación, haciendo uso de lo que llamamos FakeNews o noticias falsas. También se planifican ataques sistemáticos de desacreditación política a determinados candidatos o de poner en sitiales de privilegio a otros candidatos que son potenciales aliados de políticas imperiales. Venezuela comenzó siendo el blanco en América Latina, luego lo ha sido Argentina, Brasil, Ecuador. La receta es simple, efectiva y de cara a hacer retroceder los avances de los procesos progresistas y de izquierda en el continente, de la mano de generar descreimiento en el sistema político, judicialización de la política y del activismo social.

¿Podemos o debemos salirnos de las redes sociales?

Luego de todo lo escrito anteriormente es dable pensar que no es inteligente estar en las redes sociales, que el mito de la comunicación y el “estar más conectados” es en realidad una forma más afinada de control y de aislarnos como seres humanos y obviamente de manipulación social y política de dimensiones alarmantes.

Hay otros números que he dejado para este apartado; son los que refieren a la cantidad de usuarios de Internet, por ejemplo. Se estima que ya una cuarta parte de la población mundial, cercana a los 2.2 mil millones de seres humanos, tienen algún tipo de conexión a Internet. De ese impresionante número se estima que, en lo que a redes sociales refiere, hay aproximadamente 1.8 mil millones que utilizan al mes la red social Facebook. En las gráficas le siguen los usuarios de WhatsApp, con 1.2 mil millones de usuarios, unos 600 millones de usuarios de Instagram (¿Somos conscientes de que Facebook, Whatsapp e Instagram son propiedad de Mark Zuckerberg? )

Más abajo están los usuarios de Twitter, WeChat, SnapChat y las otras más de 80 redes sociales existentes en el mundo entero.

A la primer parte de la pregunta, si podemos salirnos, la respuesta es obvia: podemos no estar en ninguna de las redes sociales. Podemos no utilizar la computadora para mandar correo ni usar el paquete de herramientas que nos ofrece “gratis” Google o Microsoft, podemos, claro que podemos!

Podemos también realizar una activa militancia entre nuestros pares para que den de baja sus cuentas o que no las utilicen para hacer difusión política, o mostrar las fotos familiares o el uso que cada uno le da a cada una de las herramientas que nos ofrecen, insisto, “gratis” las corporaciones de la red. Seguramente padeceremos – quienes las utilizamos desde hace muchos años – un síndrome de abstinencia o encontraremos que tenemos tiempo libre que antes no existía.

También podemos tomar la decisión de quedarnos como activos usuarios de las redes sociales pero intentar “controlar” a las redes sociales en lugar de que ellas (o las corporaciones por detrás) lo hagan con nosotros. En ambos casos nos sentiremos, casi con total seguridad, revolucionarios por estar tomando posturas anti sistémicas.

Lo cierto, a mi humilde modo de ver, es que nos quedemos en las redes o nos salgamos de ellas, las redes sociales no dejarán de existir y continuarán aumentando en su cantidad de usuarios y probablemente sus estrategias para almacenar datos de uso o quedarse con nuestra información privada. Tal vez Facebook deje de ser la más utilizada y lo sea Twitter, poco importa quién me controla, ¿o sí?

Quizá surjan en los próximos tiempos nuevos modelos o nuevas aplicaciones en la Internet que hagan lo que hoy en día realizan las actuales corporaciones. Y es bien probable que nos las quieran hacer aparecer como las “seguras” las que “no almacenan información privada” o la que “no venden su información” en tanto el modelo capitalista buscará que continuemos metidos en el sistema para cumplir con la premisa de afinar sus estrategias comerciales para vendernos “más y mejor” y el modelo imperialista el de tenernos cada vez más controlados, manejar ciudadanos y gobiernos de formas menos “mal vistas” como la de tirar bombas, dejadas casi en exclusiva para aquellos países con mayor cantidad de petróleo o a los que se les quiere mostrar como los malos de la película y asesinos en potencia en la lógica de los ataques químicos y las armas de destrucción masiva que el imperialismo impusiera desde la invasión a Irak en 2003 contra el regimen de Saddam Hussein (si, el mismo apellido que el moreno ex presidente norteamericano).

Quizá el uso inteligente, responsable, sin exposición de datos personales, pueda ser la primer estrategia para cambiar nuestro hábito de consumo de redes sociales. Luego entiendo que deberemos ir hacia modelos de redes descentralizadas o redes distribuidas [xiii] donde no hay un único propietario ni los datos se almacenan en forma central. Modelos como el P2P [xiv], el utilizado, entre otros, para la descarga de archivos en Internet y modelos de encriptación de información que permitan que nuestros datos no son rastreados. El modelo de la red TOR [xv] es un buen ejemplo de navegación anónima y otro buen ejemplo para ir tomando en cuenta es en que se basa la cryptomoneda Bitcoin: el BlockChain [xvi]. Quizá todo esto parezca aún una utopía pero ya hay cientos pensando y experimentando con estos modelos alternativos en el mundo entero.

Algo es seguro: debemos caminar por nuevos sitios, nuevas propuestas y herramientas y sin las millonarias inversiones que pueden realizar cualquiera de las corporaciones propietarias de infraestructura de red y redes sociales. Menuda tarea tenemos por delante: crear una nueva Internet, ciudadana, sin grandes capitales e inversiones, sin corporaciones ni gobiernos liderando estos cambios de paradigma. Tal vez la tengan más simple los países que, como Cuba, no han entrado de lleno a la picadora de carne humana que es el control corporativo e imperialista de la red.

Enlaces relacionados

Tendencias de las redes sociales en el Número 46 de Tino

La seguridad de las cuentas en las redes sociales en el Número 33 de Tino

Las redes sociales y la ética en el Número 31 de Tino

Referencias bibliográficas

i Submarine Cable Map. Recuperado en mayo del 2018, de https://www.submarinecablemap.com

[ii] NAP de las Américas. Recuperado en mayo del 2018, de https://es.wikipedia.org/wiki/NAP_de_las_Am%C3%A9ricas

[iii] Cable submarino ALBA 1 está operativo y se comienzan pruebas para tráfico de internet. Recuperado en mayo del 2018, de http://www.cubadebate.cu/noticias/2013/01/24/cable-submarino-alba-1-esta-operativo-y-se-comienzan-pruebas-para-trafico-de-internet/

[iv] Barack Obama. Recuperado en mayo del 2018, de https://es.wikipedia.org/wiki/Barack_Obama#cite_note-1

[v] Entran en vigor este viernes nuevas medidas de Estados Unidos respecto a Cuba. Recuperado en mayo del 2018, de http://www.cubadebate.cu/noticias/2015/01/15/entran-en-vigor-este-viernes-nuevas-medidas-de-estados-unidos-respecto-a-cuba/

[vi] The World’s Biggest Public Companies. Recuperado en mayo del 2018, de https://forbes.com/global2000/list/

[vii] Edward Snowden. Recuperado en mayo del 2018, de https://es.wikipedia.org/wiki/Edward_Snowden

[viii] PRISM. Recuperado en mayo del 2018, de https://es.wikipedia.org/wiki/PRISM

[ix] Panóptico. Recuperado en mayo del 2018, de https://es.wikipedia.org/wiki/Pan%C3%B3ptico

[x] Chelsea Manning. Recuperado en mayo del 2018, de https://es.wikipedia.org/wiki/Chelsea_Manning

[xi] Julian Assange. Recuperado en mayo del 2018, de https://es.wikipedia.org/wiki/Julian_Assange

[xii] Macrodatos. Recuperado en mayo del 2018, de https://es.wikipedia.org/wiki/Macrodatos

[xiii] Red distribuida. Recuperado en mayo del 2018, de https://es.wikipedia.org/wiki/Red_distribuida

[xiv] Peer-to-peer. Recuperado en mayo del 2018, de https://es.wikipedia.org/wiki/Peer-to-peer

[xv] Tor (red de anonimato). Recuperado en mayo del 2018, de https://es.wikipedia.org/wiki/Tor_(red_de_anonimato)

[xvi] Cadena de bloques. Recuperado en mayo del 2018, de https://es.wikipedia.org/wiki/Cadena_de_bloques