Autor: Yenisey Espinel Hernández / yespinelh@gmail.com

Horizontales

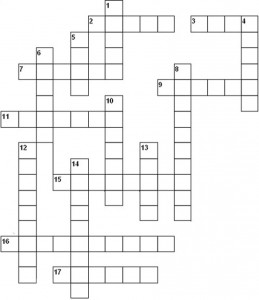

2- Los “Joven Club de Computación y Electrónica” fueron creados por iniciativa de: 3- Siglas de los Joven Club de Computación y Electrónica. 7- Aniversario que cumple la revista digital de los “Joven Club” en septiembre de 2012 (en ordinal). 9- Cantidad de unidades que representan las decenas del valor numérico que designa el aniversario de los “Joven Club” 11- Nombre de uno de los cinco héroes cubanos que cumple condena en cárcel de los EE. UU. 15- Evento bianual auspiciado por los “Joven Club”. 16- Nombre de la ciudad de norteamérica donde se realizó una campaña por la libertad de los cinco héroes, en abril de 2012. 17- Uno de los servicios ofrecidos por el Joven Club, de mayor demanda por los niños resulta ser el de ___________ instructivos.

Verticales

11- Cantidad de unidades del valor numérico que designa el aniversario de los “Joven Club de Computación y Electrónica” en el año 2012.

4- Nombre de la enciclopedia colaborativa cubana en la red.

5- Nombre de la revista digital de los “Joven Club”.

6- Slogan de la campaña por el aniversario de los “Joven Club” en el año 2012: un presente lleno de ____________.

8- Mes del año en que fueron creados los “Joven Club”.

10- Periférico de la computadora utilizado para visualizar la información.

12- Tipo de curso que se imparte en los “Joven Club”.

13- En visita al Palacio Central de Computación, Fidel Castro dejó escrito: «Soy hoy, 7 de marzo, por todas las razones del mundo, el revolucionario más _______».

14- Dentro de los servicios que oferta el Joven Club se encuentra el de actualización de ____________.

Humor

Había una vez una usuaria de Internet…

llamada K-perucita que estaba con sus amigos chateando en el IRC, canal #bosque.

De pronto le llego un e-mail de su mamá, que le decía:

«Hija, por attachment te mando unos archivos para el documento HTML de tu abuelita. Por favor, FTPeate a su cuenta y se los pasas para que ella pueda montar su página www»

Y así, la usuaria, cuyo login name era K-perucita, se dispuso a abrir una ventana, y a FTPearle a su abuelita los archivos que le habían mandado.

Estaba haciendo un download del attachment desde su cuenta webmail, cuando de pronto le llegó un ICQ message de un usuario, de dirección e-lobo|en|hacker.bosque|punto|com <mailto:e-lobo@hacker.bosque.com> . K-perucita le contestó el ICQ message, E-lobo la saludó y le preguntó donde iba.

K-perucita le contestó:

– Voy a la cuenta de mi abuelita, a FTPearle un software para que monte su página web.

Y así, E-lobo hizo un telnet por un atajo, y llegó a la cuenta de la abuelita primero.

Cuando la cuenta de la abuelita le pidió login ID, ingresó «k-perucita», crackeó el password y entró. La abuelita, al ver que no era k-perucita sino otra persona, trato de hacerle un kill al proceso. Pero E-lobo fue más veloz, le hizo un ICMP flood a los ports que el firewall de la abuelita no estaba controlando, y cuando cayó le cambió el password.

Luego se tomó privilegios de ROOT en la máquina, y cambió el sistema operativo por uno diferente, que se parecía en todo, hasta en la interfaz, al de la abuelita.

Entonces se metió a la cuenta de la abuelita, y se hizo pasar por ella. Al rato llegó K-perucita, y cuando entró, notó un poco cambiada la cuenta de su abuelita.

Le hizo un talk, y le preguntó:

– Abuelita, ¿por qué tienes esa cuota en disco tan grande?

– Es para almacenar mis archivos mejor.

K-perurcita preguntó:

– Abuelita, ¿por qué tienes esa interfaz gráfica tan novedosa?

– Es para administrar mis archivos mejor.

K-perucita sintió que algo raro sucedía ahí:

– Abuelita, ¿por qué tienes privilegios de ROOT?

– Para CRACKEARTE MEJOR!

K-perucita se dio cuenta de que esa no era su abuelita, y al hacerle un whois descubrió que estaba conectada desde e-lobo|en|hacker.bosque|punto|com <mailto:e-lobo@hacker.bosque.com> .

Inmediatamente mandó un mail a security|en|cyberspace.cop|punto|org <mailto:security@cyberspace.cop.org> para delatar al impostor. Éste trató de bloquear su POP3 server haciéndole un overload de memoria, pero K-perucita ya había hecho clic en el botón Send.

Al rato se conectó a la máquina uno de los investigadores de cyberspace.cop, que rápidamente obtuvo la dirección IP de E-lobo, le hizo un override a la máquina, se tomó privilegios de ROOT y antes de que E-lobo se diera cuenta, le hizo un kill al proceso y colocó un ban a todo el dominio. Del Trash del sistema operativo de E-lobo, se pudo recuperar la tabla de partición del sistema de la abuelita, por lo que se pudo recuperar toda su información.

La abuelita pudo recuperar su trabajo y subió su página web a un promedio de 10 Kb/seg de transferencia. El site fue admirado por todos en el ciberespacio recibiendo numerosos hits en poco tiempo.

Curiosidades

En orden cronológico virus informático muy destructivos de todos los tiempos.

CIH (1998)

Daño estimado: 20 a 80 millones de dólares, sin contar el precio de la información destruida.

Melissa (1999)

Daño Estimado: 300 a 600 millones de dólares

ILOVEYOU (2000)

Daño Estimado: 10 a 15 billones de dólares

Code Red (2001)

Daño Estimado: 2.6 billones de dólares

SQL Slammer (2003)

Daño Estimado: Como SQL Slammer apareció un sábado su daño ecónomico fue bajo. Sin embargo este atacó 500.000 servidores.

Blaster (2003)

Daño Estimado: 2 a 10 billones de dolares, cientos de miles de ordenadores infectados.

Sobig.F (2003)

Daño Estimado: De 5 a 10 billones de dólares y más de un millón de ordenadores infectados. o

Colaboradores: Sunami Sirgo Pérez y Raymond J. Sutil