Autor: Lisué Capó Marrero / lisuecm@infomed.sld.cu

Coautor: Daily García Dorta

Resumen

Con el crecimiento explosivo de Internet y particularmente de las aplicaciones de comercio electrónico, los ataques informáticos se han vuelto más comunes y sofisticados. Las redes demandan medidas de protección más elaboradas para garantizar que éstas operen seguras y dar continuidad a los servicios críticos, estas medidas incluyen métodos de detección y repuesta en tiempo real a los intentos de intrusión. Los sistemas de detección de intrusos aportan una capacidad de prevención y de alerta anticipada ante cualquier actividad sospechosa. Y, aunque inicialmente no están diseñados para detener un ataque, sí pueden generar ciertos tipos de respuesta ante éstos. Para la realización de este trabajo se aplicaron los métodos y técnicas del nivel empírico: criterios de expertos, la observación y la revisión bibliográfica y como métodos y técnicas de nivel teórico se utilizó el análisis histórico lógico.

Introducción

Actualmente la seguridad informática en redes de computadoras se ha convertido en un asunto de primera importancia debido al aumento de las prestaciones de servicios de estas. Los incidentes de seguridad asociados que se reportan continuamente cada año crecen a ritmo acelerado, a la par de la masiva expansión de Internet y de la complejidad del software que se desarrolla. Según John Shwarz presidente y gerente de operaciones de Symantec[1], “Las amenazas cada vez son más frecuentes y complejas, una violación a la seguridad podría convertirse en algo devastador para cualquier institución, puesto que pone en peligro la reputación de la misma, la confianza de los clientes y toda la confidencialidad de la información.”(5).

Sin embargo, prevenir los problemas de seguridad en su totalidad, es una tarea difícil fundamentalmente debido al factor humano, por lo que frecuentemente para minimizar los riesgos se hace necesario la implementación de mecanismos adicionales de seguridad diseñados e implementados de tal forma, que adviertan el acceso no autorizado a los recursos y datos. En ese sentido, cualquier sistema o conjunto de sistemas que tengan la habilidad de detectar un cambio en el estado de nuestro sistema o red es considerado un sistema de detección de intrusos (en lo adelante IDS) (7). El funcionamiento de estas herramientas se basa en el análisis pormenorizado del tráfico en una red.

Este trabajo tiene como objetivo dar a conocer a los usuarios la importancia que tiene la seguridad informática y el auge que existe de los IDS como herramienta que permite robustecer las redes informáticas contra ataques.

La detección de intrusos se ha estudiado desde por lo menos dos décadas a partir de un informe pionero realizado por Anderson en 1980 (2). Como una segunda línea de defensa para estaciones de trabajo aisladas y sistemas de cómputo conectados en red, los IDS fueron diseñados para develar aquellos ataques que inevitablemente ocurren a pesar de las precauciones de seguridad, y últimamente se aplican más ampliamente en conjunto con otras técnicas de intrusión-prevención como inclusión de contraseñas, autenticación y cortafuegos (4). La mayoría de los IDS revelan ataques en tiempo real y también pueden emplearse para detener un ataque en marcha, mientras que existen otros que proporcionan información sobre el ataque una vez ocurrido y pueden utilizarse para reparar el daño producido, entender el mecanismo del ataque y reducir la posibilidad de ataques futuros.

El funcionamiento de estas herramientas se basa en el análisis pormenorizado del tráfico de red, el cual al entrar al analizador, es comparado con firmas de ataques conocidos, o comportamientos sospechosos, como puede ser el escaneo de puertos, paquetes malformados, etc. El IDS no sólo analiza qué tipo de tráfico es, sino que también revisa el contenido y su comportamiento. (3)

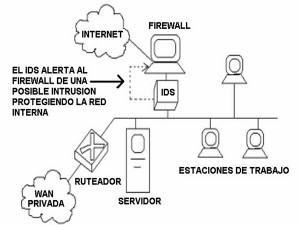

Normalmente esta herramienta se integra con un cortafuego. El detector de intrusos es incapaz de detener los ataques por sí solo, excepto los que trabajan conjuntamente en un dispositivo de puerto de enlace con funcionalidad de cortafuegos, convirtiéndose en una herramienta muy poderosa ya que se une la inteligencia del IDS y el poder de bloqueo del cortafuegos, al ser el punto donde forzosamente deben pasar los paquetes y pueden ser bloqueados antes de penetrar en la red.

Los IDS suelen disponer de una base de datos de “firmas” de ataques conocidos. Dichas firmas permiten al IDS distinguir entre el uso normal del ordenador y el uso fraudulento, y/o entre el tráfico normal de la red y el tráfico que puede ser resultado de un ataque o intento del mismo. (6)

La siguiente figura muestra la forma en que un dispositivo de detección de intrusos puede funcionar en una red de computadoras.

Existen una gran variedad de IDS ejemplos de ellos son: Intruder Alert, NetProwler, ISS RealSecure, Cyber Cop, Shadow, Network Flight Recorder, Tripwire, Snort.

Las funciones generales de un Sistema de Detección de Intrusos son: (2)

- Monitoreo y análisis de la actividad de los usuarios y del sistema.

- Auditoría de configuraciones del sistema y vulnerabilidades (firewalls, routers, servidores, archivos críticos, etc.)

- Evaluación de integridad de archivos de datos y sistemas críticos.

- Reconocimiento de patrones reflejando ataques conocidos.

- Análisis estadístico para patrones de actividad anormal.

Clasificación de los Sistemas de Detección de Intrusos

Existen diversos autores que se han preocupado por explicar en sus trabajos la taxonomía de los IDS. En este trabajo, se tomarán en consideración las dos clasificaciones fundamentales que son:

- Sistemas de detección de intrusos de host (HIDS): el principio de funcionamiento de un HIDS, depende del éxito de los intrusos, que generalmente dejaran rastros de sus actividades en el equipo atacado, cuando intentan adueñarse del mismo, con propósito de llevar a cabo otras actividades. El HIDS intenta detectar tales modificaciones en el equipo afectado, y hacer un reporte de sus conclusiones.

- Sistemas de detección de intrusos de red (NIDS): un IDS basado en red, detectando ataques a todo el segmento de la red. Su interfaz debe funcionar en modo promiscuo capturando así todo el tráfico de la red.

Las características de un buen IDS deben tratar las siguientes cuestiones, sin importar en que mecanismo se basen:

- Debe ejecutarse continuamente sin la supervisión humana. El sistema debe ser bastante confiable y permitir que se ejecute en el fondo del sistema que es observado. Es decir, sus funcionamientos internos deben ser observables desde el exterior.

- Debe ser tolerante a fallos, en el sentido de que debe mantenerse ante un fallo del sistema, además no debe de poder reiniciar el sistema.

- Debe resistir el cambio. El sistema puede vigilarse para asegurarse de que no ha sido alterado.

- Debe imponer los gastos mínimos para el sistema.

- Debe observar desviaciones del comportamiento normal.

- Debe ser adaptado fácilmente al sistema en cuestión. Cada sistema tiene un diverso modelo de uso, y el mecanismo de la defensa debe adaptarse fácilmente a estos modelos.

- Debe hacer frente a comportamiento del sistema que cambia en un cierto periodo de tiempo, mientras que se están agregando las nuevas aplicaciones. El perfil del sistema cambiará en un cierto plazo, y el IDS debe poder adaptarse.

Conclusiones

Al usar un IDS se extiende la capacidad en la administración de seguridad, incluyendo auditoria, monitoreo, reconocimiento de ataques y respuestas. Este trabajo muestra la unión entre el campo de la seguridad informática y el de los sistemas de detección de intrusos, lo que robustece la seguridad reduciendo las vulnerabilidades. Se amplían los conocimientos acerca de los sistemas de detección de intrusos con el objetivo de minimizar los riesgos en aplicaciones informáticas.

Referencias Bibliográficas

- Abstraction-Based Intrusion Detection In Distributed Environments. Ning, Peng, Jajodia, Sushil y Sean Wang, Xiaoyang. 2001. 2001, ACM Transactions on Information and System Security, Vol. 4, No. 4, págs. 407–452.

- Anderson, J.P. 1980.Computer security threat monitoring and surveillance.

- IDS. [En línea] 20 de noviembre de 2014. http://www.icsa.net/html/communities/ids/White%20paper/Intrusion1.pdf.

- Kendall, K. 1999.A database of computer attacks for the evaluation of intrusion detection systems. l. : Tesis de maestría, Dept. EECS, MIT, 1999.

- Shwarz, John. La importancia de Ia seguridad en materia empresarial. [En línea] [Citado el: 15 de octubre de 2014.] http://www.symantec.com.

- Sistema de detección de intrusos. Ecured. [En línea] 30 de noviembre de 2014. http://www.ecured.cu/index.php/IDS.

- Stanger, James y Lane, Patrick T. 2001.Hack Proofing Linux: A Guide to Open Source Security. l. : Syngress Publishing, Inc., 2001.